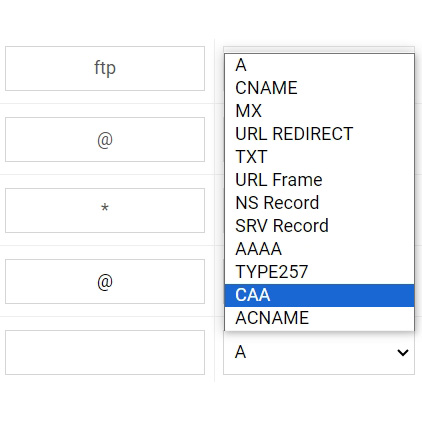

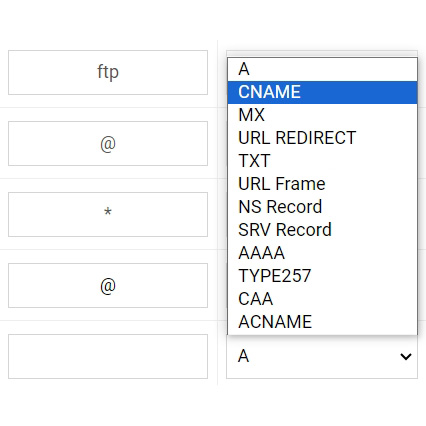

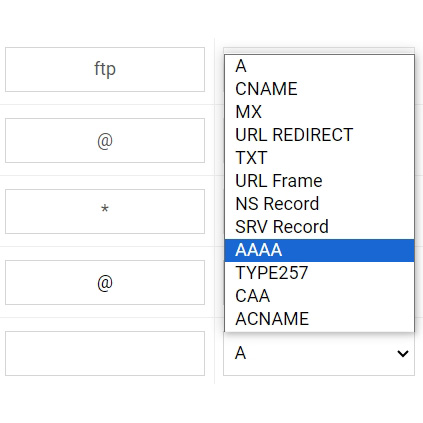

Bản ghi TYPE257 của tên miền

Bản ghi DNS Type257 (TLSA Record)

Giới thiệu về bản ghi Type257 (TLSA Record)

Bản ghi Type257 trong DNS thực chất là bản ghi TLSA (Transport Layer Security Authentication Record). Nó được sử dụng trong hệ thống DNS để kết hợp với giao thức DANE (DNS-based Authentication of Named Entities) nhằm cung cấp khả năng xác thực chứng chỉ TLS cho các dịch vụ sử dụng SSL/TLS (như HTTPS, SMTP, v.v.).

Bản ghi TLSA giúp gắn kết chứng chỉ số TLS của một dịch vụ với tên miền thông qua DNS. Điều này cho phép xác thực và bảo vệ kết nối mạng mà không cần phải dựa hoàn toàn vào các tổ chức cấp chứng chỉ (CA – Certificate Authority), tăng tính bảo mật và tin cậy.

Chức năng của bản ghi TLSA (Type257)

Bản ghi TLSA chỉ định rằng một dịch vụ (như web server hoặc email server) có thể được xác thực thông qua chứng chỉ TLS được lưu trữ trong DNS, thay vì chỉ dựa vào mô hình PKI truyền thống. Điều này giúp:

- Xác thực an toàn hơn: Đảm bảo rằng máy khách (client) chỉ chấp nhận kết nối tới máy chủ nếu chứng chỉ TLS khớp với bản ghi TLSA trong DNS.

- Bảo mật nâng cao: Kết hợp với DNSSEC (DNS Security Extensions) để đảm bảo tính toàn vẹn của bản ghi TLSA.

Cấu trúc của bản ghi TLSA

Bản ghi TLSA có cấu trúc phức tạp và bao gồm 4 trường chính:

- Usage Field: Xác định cách bản ghi TLSA được sử dụng (chẳng hạn: sử dụng để xác thực chứng chỉ CA hoặc xác thực trực tiếp chứng chỉ của máy chủ).

- Selector Field: Xác định phần nào của chứng chỉ TLS được dùng (toàn bộ chứng chỉ hay chỉ phần public key).

- Matching Type Field: Xác định cách thức chứng chỉ hoặc khóa công khai sẽ được khớp (ví dụ: giá trị trực tiếp hoặc hàm băm của chứng chỉ).

- Certificate Association Data: Giá trị của chứng chỉ hoặc public key (hoặc hàm băm của nó) để khớp với chứng chỉ TLS thực tế.

Ví dụ về bản ghi TLSA:

|

1 |

_443._tcp.example.com. IN TLSA 3 1 1 2A3B4C5D6E... |

Trong ví dụ trên:

_443._tcp.example.com: Bản ghi TLSA dành cho dịch vụ chạy trên cổng 443 với giao thức TCP (thường là HTTPS).3: Sử dụng chứng chỉ trực tiếp từ máy chủ.1: Sử dụng hàm băm SHA-256.1: Khớp với public key của chứng chỉ.2A3B4C5D6E...: Dữ liệu chứng chỉ hoặc public key được lưu trữ (có thể là dạng băm SHA-256).

Cách hoạt động của bản ghi TLSA

Bản ghi TLSA thường được sử dụng cùng với DNSSEC để bảo vệ tính toàn vẹn của DNS và đảm bảo rằng dữ liệu chứng chỉ trong bản ghi TLSA không bị thay đổi hoặc giả mạo. Quy trình hoạt động của bản ghi TLSA thường diễn ra như sau:

- DNS truy vấn: Khi client muốn thiết lập kết nối TLS (ví dụ như kết nối HTTPS), nó sẽ truy vấn DNS để lấy bản ghi TLSA liên quan đến dịch vụ mà nó đang kết nối (ví dụ như dịch vụ trên cổng 443 với giao thức TCP).

- Xác thực DNSSEC: Nếu hệ thống DNS hỗ trợ DNSSEC, client sẽ kiểm tra chữ ký DNS để đảm bảo rằng bản ghi TLSA không bị thay đổi.

- Khớp chứng chỉ: Client sau đó sẽ so sánh chứng chỉ TLS mà máy chủ cung cấp với dữ liệu chứng chỉ hoặc khóa công khai trong bản ghi TLSA. Nếu các giá trị khớp, kết nối TLS sẽ được chấp nhận.

- Kết nối an toàn: Khi quá trình xác thực thành công, client sẽ thiết lập kết nối TLS an toàn với máy chủ.

Các trường hợp sử dụng của bản ghi TLSA (Type257)

- Bảo mật email (SMTP over TLS): TLSA thường được sử dụng để bảo mật kết nối email giữa các máy chủ bằng cách sử dụng SMTP với TLS. Điều này giúp giảm nguy cơ tấn công Man-in-the-Middle (MITM) khi gửi email.

- Bảo mật trang web (HTTPS): TLSA giúp bảo mật hơn cho các kết nối HTTPS bằng cách cung cấp xác thực thông qua DNS, loại bỏ sự phụ thuộc vào các tổ chức cấp chứng chỉ (CA) truyền thống.

- Bảo mật dịch vụ khác: TLSA cũng có thể được sử dụng với bất kỳ dịch vụ nào sử dụng TLS, chẳng hạn như FTP, XMPP, SIP.

Ưu điểm của bản ghi TLSA

- Bảo mật nâng cao: Kết hợp với DNSSEC, TLSA giúp bảo vệ chống lại các cuộc tấn công giả mạo chứng chỉ và các tổ chức cấp chứng chỉ không đáng tin cậy.

- Giảm sự phụ thuộc vào CA: DANE cho phép các dịch vụ sử dụng chứng chỉ TLS mà không phụ thuộc vào mô hình PKI truyền thống, từ đó giúp giảm thiểu rủi ro liên quan đến các CA bị tấn công hoặc không đáng tin cậy.

- Hỗ trợ nhiều dịch vụ: TLSA có thể được sử dụng cho nhiều dịch vụ khác nhau như HTTPS, SMTP, và XMPP, không chỉ giới hạn ở các trang web.

Nhược điểm của bản ghi TLSA

- Độ phổ biến thấp: Không phải tất cả các dịch vụ và hệ thống đều hỗ trợ bản ghi TLSA, đặc biệt là nếu DNSSEC chưa được triển khai.

- Cấu hình phức tạp: Việc triển khai và quản lý TLSA yêu cầu kiến thức về DNSSEC và cách cấu hình chứng chỉ TLS.

- Phụ thuộc vào DNSSEC: Để đảm bảo tính bảo mật của bản ghi TLSA, hệ thống DNS phải hỗ trợ DNSSEC. Nếu DNSSEC không được triển khai, bản ghi TLSA có thể không đảm bảo an toàn.

Khi nào sử dụng bản ghi TLSA?

- Khi bạn muốn bảo mật dịch vụ TLS: Nếu bạn quản lý dịch vụ sử dụng TLS (như HTTPS, SMTP, hoặc XMPP) và muốn tăng cường bảo mật thông qua DNS, bản ghi TLSA là lựa chọn tốt.

- Khi bạn muốn kiểm soát chứng chỉ số của mình: TLSA cho phép bạn kiểm soát chặt chẽ hơn về chứng chỉ TLS mà dịch vụ của bạn sử dụng, đặc biệt khi bạn không muốn dựa hoàn toàn vào các CA truyền thống.

- Khi hệ thống DNS của bạn hỗ trợ DNSSEC: TLSA hoạt động tốt nhất khi kết hợp với DNSSEC để bảo vệ tính toàn vẹn của bản ghi DNS.

Tóm lại

Bản ghi Type257 (TLSA Record) là một loại bản ghi DNS quan trọng khi kết hợp với giao thức DANE để tăng cường bảo mật cho các kết nối TLS. TLSA giúp gắn kết chứng chỉ số của một dịch vụ với DNS, tạo điều kiện cho các dịch vụ mạng sử dụng mô hình xác thực an toàn hơn, không chỉ phụ thuộc vào các tổ chức cấp chứng chỉ. Tuy nhiên, để tận dụng tối đa bản ghi TLSA, hệ thống DNS cần phải hỗ trợ DNSSEC, và việc triển khai có thể phức tạp đối với những người quản trị chưa quen thuộc với công nghệ này.

Bài viết cùng chủ đề:

-

Sử dụng bản ghi * (wildcard DNS) cho tên miền có thể tạo ra rủi ro gì?

-

Tiền tố www sử dụng loại A hay CNAME?

-

Bản ghi SRV Record của tên miền

-

Bản ghi NS Record của tên miền

-

Bản ghi CAA của tên miền

-

Bản ghi URL Frame của tên miền

-

Bản ghi URL Redirect của tên miền

-

Bản ghi CNAME của tên miền

-

Bản ghi AAAA của tên miền

-

Bản ghi A của tên miền

-

Bản ghi MX của tên miền

-

Bản ghi TXT (Text Record) của tên miền